据 Xexplore 调查指出,近期两种新型代币钓鱼攻击已经窃取高达 800 万美元,提醒链上用户交易之前请再次确认交易地址是否完全一致。本文内容经Xexplore 授权提供,原出处为《New Tactics and Trends about Transfer Phising Attacks 8 Million has been stolen》。前情提要:零U投毒骇客上月获利203万镁USDC,累计受害达 2237 万美元背景补充:零U投毒猖獗》Metamask教你5招自保、V神:建议用ENS

本文目录

三、新型手法 小额代币转移钓鱼攻击四、新型手法 伪造代币转移钓鱼攻击五、结论近半年以来,零价值转移的钓鱼手法不断发生,链上监测工具显示,目前此类钓鱼攻击手法已经演变成小额代币转移钓鱼和伪造代币转移钓鱼。这种新型钓鱼攻击已经窃取高达 800 万美元,加上之前有关零价值代币转移钓鱼地址中毒的调查统计,链上总损失已经达到 3200 万美元。

在进行交易时再三的检查地址,钱包APP 以及区块链浏览器团队应该及时改进产品的安全功能。另外,Xexplore 可以为这种攻击提供实时地址标签。

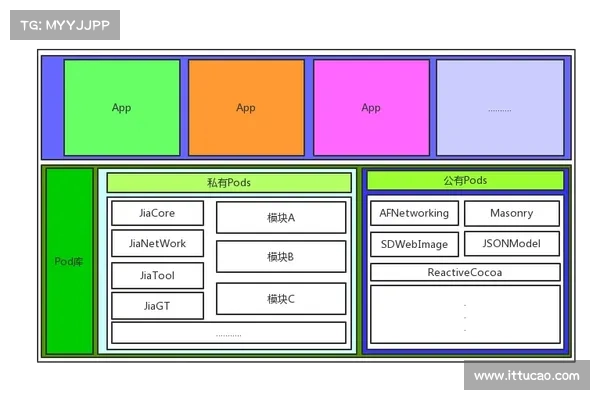

二、旧式手法 零价值转移钓鱼攻击概览自 2022 年 11 月以来,链上出现了一种钓鱼攻击方法,攻击者会特别创建与链上交易者类似的地址,然后向链上用户发送大量零价值代币的转移数据,误导用户交易错误地址,借此获利。

零价值代币转移钓鱼会使用与受害者前后一样的地址这种类型的攻击有以下特色攻击隐蔽且无所不在,攻击者创建的地址与正常地址几乎没有不同,因为区块链浏览器会自动省略地址的中间字符,所以攻击者只需要专注在创建与使用者地址字符首尾相符的地址。另外,由于主流代币逻辑不会去验证零价值代币的转移,因此任何人都可以发起这类转移,这意味着任何交易都可以植入每个链上使用者的交易列表中。

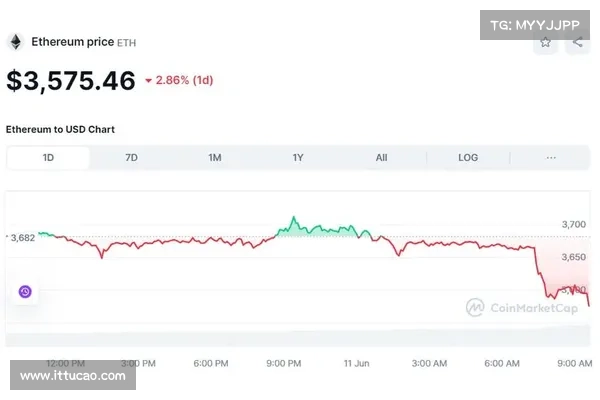

钓鱼地址此种钓鱼攻击低成本并且高回报,仅在以太坊链上进行的钓鱼攻击的 GAS 费用就有 2000 ETH (约 400 万美元),而通过着种骗局窃取的资金高达 2100 万美元。

以太坊链上零价值转帐钓鱼攻击的成本核备到资金三、新型手法 小额代币转移钓鱼攻击1 原理介绍攻击者在监测正常代币的转移后,将原本交易代币量缩小十万倍或是百万倍,然后通过交易钱包将其发送给受害者,借此规避传统的零价值代币钓鱼监控,包括绕过 Etherscan 的零价值转移钓鱼攻击警告。通过真实转移增加地址的可信度,便于欺骗更多受害者。

小额代币钓鱼攻击2 攻击情况小额代币转移钓鱼攻击首次出现在 2023 年 2 月 19 日,一直持续到3月26日,共有25万次钓鱼攻击植入到用户的交易列表中。目前,以太坊网路中只有一个小额代币转移钓鱼攻击者。

攻击者发起了3万次合约调用攻击,总 gas 费用为 404 ETH约722万美元,小额代币成本约为4万美元。其中,USDT 的钓鱼代币成本占所有钓鱼代币的 71 。

总共有 73000 位用户遭遇这种攻击,其中有 23 位用户不幸地转错地址,损失总计 120 万美元,在被窃取的资金中,USDC 和 USDT 分别占 51 和 49。

币安交易所下载3 攻击追踪攻击者的资金来源来自于其他钓鱼地址,追溯到最早的地址,资金来源是去中心化交易所 FixedFloat。

攻击者的真实地址:

User10xe153605BA5bDAa492246603982AbfCcb297c72e9

两个常用地址也与真实地址有关:

User20x0a153cd1b0f36447e4d541e08fabd45f7a302817

User30x5b8544e1e7958715ededa0e843561ebbf0c728a8

攻击者地址也与Binance、Coinbase、Kucoin 和 Kraken 交易所的存款地址有关,可以通过交易所的KYC信息进一步调查。

SourceMetaSleuthio攻击者的资金流向主要包含三个部分:

1 将窃取来的资金作为其他攻击的来源,例如:零价值转移钓鱼攻击的 gas 费用。

2 将资金留在当前地址,或者参与质押赚取收益。

3 洗钱资金。例如攻击者将 130 个 ETH 跨链到 Avalanche,然后在 Avalanche 经过多次转移再跨链回以太坊,最后将钱转至 MEXC 进行提领。

MEXC用户存款地址:0xDa818c1174105a49C8B3Fe43a96039024244df6B

四、新型手法 伪造代币转移钓鱼攻击1 原理介绍攻击者在监控代币转移后,会创建与原代币同名的伪造代币,并且传送相同数量的伪造代币到交易者的地址。诈骗地址与原本地址在 Etherscan 中有完全相同的数字,经过校验后只有 1 至 2 个字母大小写的区别。

伪造代币钓鱼攻击2 攻击情况伪造代币转移钓鱼攻击从 2023 年 3 月 18 开始,预计是一项长期的钓鱼攻击,类似于零价值代币转移钓鱼攻击。

自 3 月 18 日起的 19 天之中,伪造代币的投毒钓鱼攻击花费 158 ETH 的 gas 费用,总共投放 423000 个地址,累计受害者高达 102000 人 。

在过去的 19 天内,共有 27 人遭受损失,被窃取金额为 675 万美元,其中 60 是 USDT,40 是USDC。

最严重的受害者在两次连续交易中误转了总价值 400 万美元的 USDC (0x02f35f520e12c9383f8e014fbe03ad73524be95d)。

3 攻击追踪攻击者的资金来源与流向都与 Tornadocash 有关,仅从地址0x6AA7BA04DD9F3a09a02941901af10d12C8D1C245 来看,已有 1500 ETH 流入 Tornadocash 。

五、结论Dune Dashboard:https//dunecom/opang/zerovaluetokentransferphishingscam

相关报导安全警告》我的钱包地址莫名出现一笔USDT交易记录?小心ETH新型 Defi 钓鱼骗局

Metamask宣布与Opensea合作防诈骗,交互钓鱼合约将自动跳警告

小狐狸 MetaMask 宣布兼容 EIP4361!可用以太坊域名登录、防钓鱼